共计 293 个字符,预计需要花费 1 分钟才能阅读完成。

特别感谢 .o0 迪亚波罗 0o. 给出的解决方案!

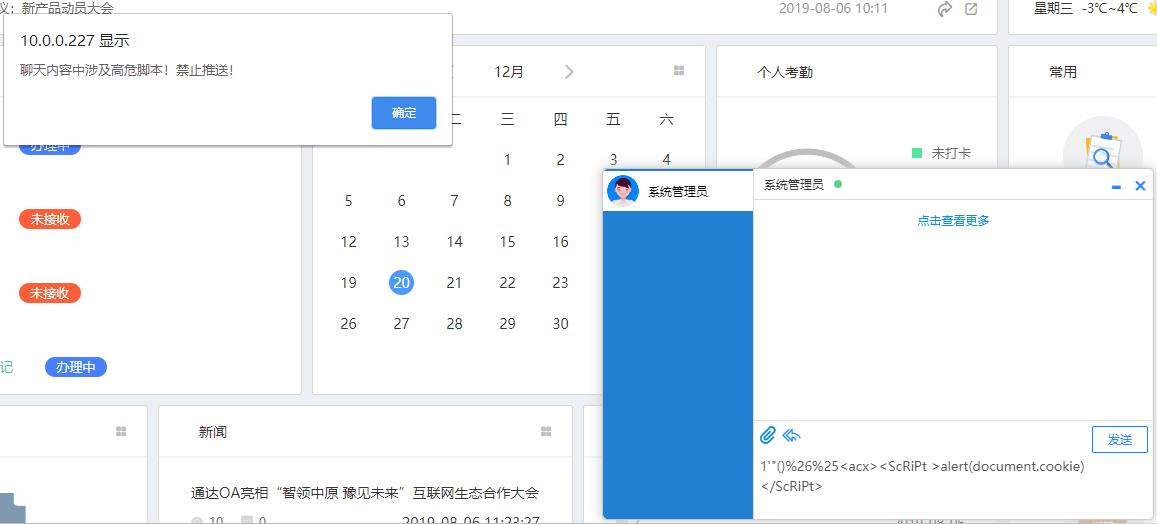

漏洞危害描述:由于没有对用户输入的数据进行过滤导致网站存在存储型 XSS 漏洞(跨 站脚本攻击),站点对重要的 COOKIE 做了 Httponly 处理,攻击者虽然无法通过该漏洞 获取其他用户的 COOKIE,但是可以通过构造特定的请求来实现用户信息的篡改。

漏洞评级:高危

漏洞分析与验证:选择“组织”在线聊天对话框, 任意选择对象

输入内容为:

提交后:

再次点击聊天对象触发存储 XSS 跨站脚本攻击:

修改后运行结果如下:

不喜欢白嫖党,还是来搞一波评论嘛

不喜欢白嫖党,还是来搞一波评论嘛

不喜欢白嫖党,还是来搞一波评论嘛

抱歉,只有对本文发表过评论才能阅读隐藏内容。评论

打赏小哥

微信打赏

微信打赏

支付宝打赏

支付宝打赏

正文完